임시 보안 자격 증명을 위해서는 IAM 을 통해 사용자를 생성해야한다.

Create User

- 사용자 추가 클릭

- 사용자 이름 ->

STS_test/ AWS 액세스 유형 선택 -> 액세스 키 – 프로그래밍 방식 액세스 선택

우선 아무것도 부여하지 않고 사용자만 추가한다.

- Access Key 와 Secret Key를 따로 복사해 둔다.

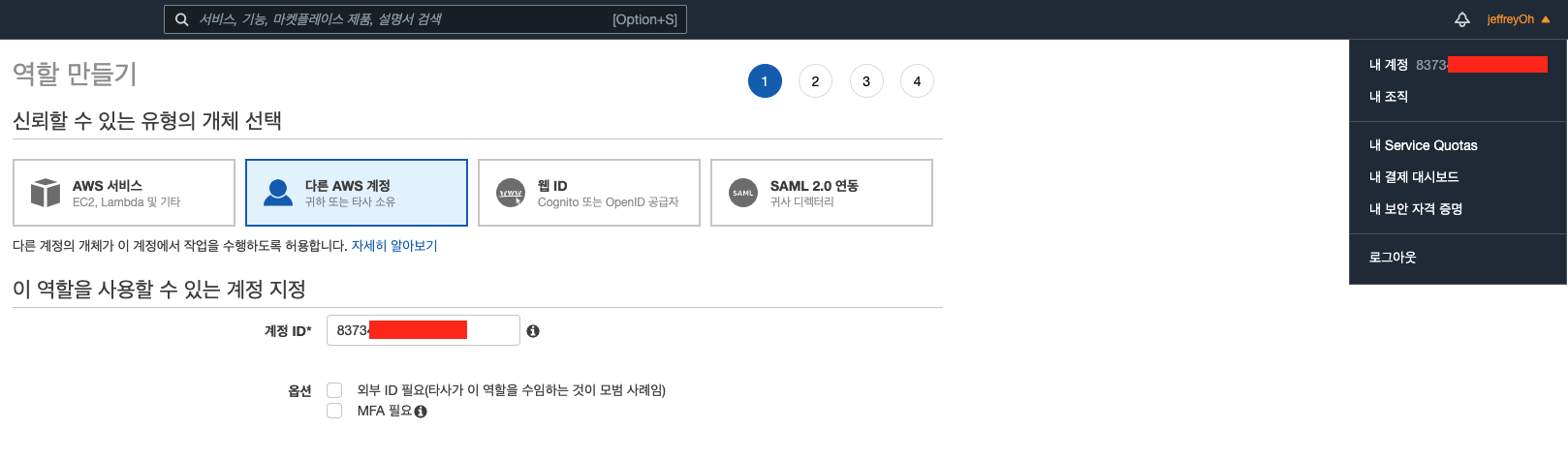

Create Role

- 역할 만들기 클릭

- 계정 ID -> 계정 시리얼 번호 입력 / MFA 필요 체크(보안 상 Google OTP 접근을 추천한다. 앱으로 2차 인증번호 입력하는 것임)

- 지금은 테스트 하기 위해 선택하지 않는다.

- 지금은 테스트 하기 위해 선택하지 않는다.

- 정책 필터에서

S3Full검색하여 추가한다. - 검토 단계에서 역할 이름을 지정하고 생성한다.

- 새로 생성된 역할에서 역할 ARN 을 복사해둔다.

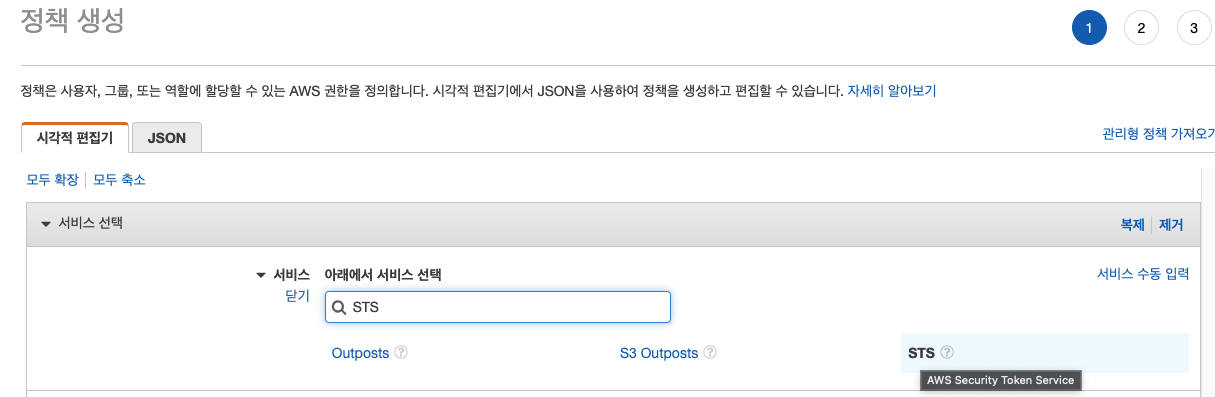

Create Policy

- 정책 생성

- 서비스 선택 -> STS 검색 후 클릭

- 모든 STS 작업 체크

- 리소스 - 특정 - role 유형 ARN 추가

- 요청 조건 - MFA 필수 체크 (보안강화)

- 콘솔 최초 접근 시 비밀번호 재설정을 요구하기로 할 때 IAMUserChangePassword 정책에 걸리기 때문에 체크하지 않는다.

- 비밀번호 재설정 이후에 MFA 별도로 지정할 것

- 정책 이름 ->

STS_test지정 후 생성

Enroll

- 아까 만든 사용자

STS_test를 클릭하고권한 추가를 누른다. - 기존 정책 직접 연결을 클릭 후

STS_test정책을 선택하고 추가한다.

'AWS' 카테고리의 다른 글

| EFS Mount 하는 방법 (0) | 2023.05.18 |

|---|---|

| EC2 EBS Scale Up (0) | 2022.11.30 |

| [STS 적용 - 4] NCS S3 STS 적용 (0) | 2021.11.11 |

| [STS 적용 - 3] AWS S3 Access SDK For Java (1) | 2021.11.11 |

| [STS 적용 - 1] Elastic Beanstalk 생성 (0) | 2021.11.11 |